מְחַבֵּר:

Frank Hunt

תאריך הבריאה:

20 מרץ 2021

תאריך עדכון:

27 יוני 2024

תוֹכֶן

קאלי לינוקס יכול לשמש להרבה דברים, אך כנראה ידוע בעיקר בזכות יכולתו לחדור או "לפרוץ" לרשתות כמו WPA ו- WPA2. ישנם מאות יישומי Windows שטוענים כי הם פורצים WPA; אל תשתמש בזה! הם בסך הכל הונאה, המשמשת האקרים מקצועיים לפריצת האקרים למתחילים או לעתיד. יש רק דרך אחת שהאקרים יכולים להיכנס לרשת שלך והיא עם מערכת הפעלה של לינוקס, כרטיס אלחוטי עם מצב צג, ו- airrack-ng או דומה. שים לב גם כי עם שירותים אלה, פיצוח Wi-Fi אינו מיועד למתחילים. נדרש ידע בסיסי אודות אופן הפעולה של אימות WPA והיכרות מסוימת עם Kali Linux וכלים שלה, כך שהאקר שניגש לרשת שלך כנראה לא יהיה מתחיל!

לדרוך

התחל את Kali Linux והתחבר, רצוי כשורש.

התחל את Kali Linux והתחבר, רצוי כשורש. חבר את המתאם האלחוטי תואם ההזרקה שלך (אלא אם הכרטיס במחשב שלך תומך בכך).

חבר את המתאם האלחוטי תואם ההזרקה שלך (אלא אם הכרטיס במחשב שלך תומך בכך). כבה את כל הרשתות האלחוטיות. פתח מסוף והקלד airmon-ng. זה יפרט את כל הכרטיסים האלחוטיים התומכים במצב צג (ואינו הזרקה).

כבה את כל הרשתות האלחוטיות. פתח מסוף והקלד airmon-ng. זה יפרט את כל הכרטיסים האלחוטיים התומכים במצב צג (ואינו הזרקה). - אם לא מוצגים כרטיסים, נתק את הכרטיס וחבר אותו מחדש ובדוק אם הוא תומך במצב צג. אתה יכול לבדוק אם הכרטיס תומך במצב צג על ידי הקלדת ifconfig במסוף אחר - אם הכרטיס מופיע ב- ifconfig אך לא ב- airmon-ng אז הכרטיס אינו תומך בו.

הקלד "airmon-ng start" ואחריו הממשק של הכרטיס האלחוטי שלך. לדוגמה, אם לכרטיס שלך קוראים wlan0, תקליד: התחל airmon-ng wlan0.

הקלד "airmon-ng start" ואחריו הממשק של הכרטיס האלחוטי שלך. לדוגמה, אם לכרטיס שלך קוראים wlan0, תקליד: התחל airmon-ng wlan0. - ההודעה "(מצב צג מופעל)" פירושה שהכרטיס הועבר בהצלחה למצב צג. רשמו את שם ממשק הצג החדש, mon0.

סוּג airodump-ng ואחריו שם ממשק הצג החדש. ממשק הצג צפוי mon0.

סוּג airodump-ng ואחריו שם ממשק הצג החדש. ממשק הצג צפוי mon0.  צפה בתוצאות Airodump. כעת היא תציג רשימה של כל הרשתות האלחוטיות באזור שלך, יחד עם מידע רב שימושי עליהן. מצא את הרשת שלך או את הרשת עבורה אתה מורשה לערוך בדיקת חדירה. לאחר שתגלה את הרשת שלך ברשימה המאוכלסת כל הזמן, לחץ Ctrl+ג. כדי לעצור את התהליך. רשמו את הערוץ של רשת היעד שלכם.

צפה בתוצאות Airodump. כעת היא תציג רשימה של כל הרשתות האלחוטיות באזור שלך, יחד עם מידע רב שימושי עליהן. מצא את הרשת שלך או את הרשת עבורה אתה מורשה לערוך בדיקת חדירה. לאחר שתגלה את הרשת שלך ברשימה המאוכלסת כל הזמן, לחץ Ctrl+ג. כדי לעצור את התהליך. רשמו את הערוץ של רשת היעד שלכם.  העתק את ה- BSSID של רשת היעד. כעת הקלד פקודה זו: airodump-ng -c [channel] - bssid [bssid] -w / root / Desktop / [ממשק צג]

העתק את ה- BSSID של רשת היעד. כעת הקלד פקודה זו: airodump-ng -c [channel] - bssid [bssid] -w / root / Desktop / [ממשק צג]- החלף את [ערוץ] בערוץ של רשת היעד שלך. הדבק את רשת BSSID במקום בו [bssid] נמצא, והחלף את [ממשק צג] בשם ממשק הצג שלך, (mon0).

- פקודה מלאה צריכה להיראות כך: airodump-ng -c 10 - bssid 00: 14: BF: E0: E8: D5 -w / root / Desktop / mon0.

לַחֲכוֹת. Airodump כעת רק צריכה לבדוק את רשת היעד כדי שנוכל לגלות מידע ספציפי יותר אודותיה. מה שאנחנו באמת עושים הוא לחכות למכשיר שיחבר (מחדש) לרשת, ויאלץ את הנתב לשלוח את לחיצת היד הארבעה כיוונית הדרושה לפיצוח הסיסמה.

לַחֲכוֹת. Airodump כעת רק צריכה לבדוק את רשת היעד כדי שנוכל לגלות מידע ספציפי יותר אודותיה. מה שאנחנו באמת עושים הוא לחכות למכשיר שיחבר (מחדש) לרשת, ויאלץ את הנתב לשלוח את לחיצת היד הארבעה כיוונית הדרושה לפיצוח הסיסמה. - ארבעה קבצים יופיעו גם על שולחן העבודה שלך; כאן נשמרת לחיצת היד לאחר שנלכדה, אז אל תמחק אותם! אבל אנחנו לא ממש נחכה למכשיר שיתחבר. לא, זה לא מה שהאקרים חסרי סבלנות עושים.

- אנחנו למעשה נשתמש בכלי מגניב אחר שמגיע עם חבילת המטוסים המכונה aireplay-ng כדי להאיץ את התהליך. במקום לחכות למכשיר שיתחבר, האקרים משתמשים בכלי זה בכדי לאלץ מכשיר להתחבר מחדש על ידי שליחת מנות אימות (אימות) למכשיר, מה שגורם לו לחשוב שהוא חיבור חדש לנתב. כמובן שכדי שהכלי הזה יעבוד, מישהו אחר צריך להיות מחובר לרשת תחילה, אז צפו ב- airodump-ng וחכו ללקוח שיגיע. זה יכול לקחת הרבה זמן, או רק רגע, לפני שהראשון יציג את עצמו. אם אף אחד לא מופיע לאחר המתנה ממושכת, ייתכן שהרשת במצב לא פעיל, או שאתה רחוק מדי מהרשת.

הפעל את airodump-ng ופתח מסוף שני. במסוף זה הקלד את הפקודה הבאה: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0.

הפעל את airodump-ng ופתח מסוף שני. במסוף זה הקלד את הפקודה הבאה: aireplay-ng –0 2 –a [router bssid] –c [client bssid] mon0. - המקש –0 הוא קיצור דרך למצב מוות וה -2 הוא מספר חבילות המוות שיש לשלוח.

- -a מציין את ה- bssid של נקודת הגישה (הנתב); החלף את [הנתב bssid] ברשת היעד BSSID, לדוגמה 00: 14: BF: E0: E8: D5.

- -c מציין את לקוחות BSSID. החלף את [client bssid] ב- BSSID של הלקוח המחובר; זה נאמר תחת "STATION".

- ו mon0 כמובן פירושו רק ממשק התצוגה הזו; שנה את זה אם שלך שונה.

- מטלה שלמה נראית כך: aireplay-ng –0 2 –a 00: 14: BF: E0: E8: D5 –c 4C: EB: 42: 59: DE: 31 mon0.

ללחוץ ↵ היכנסו. אתה רואה איך aireplay-ng שולח את החבילות, ותוך כמה רגעים אתה אמור לראות את ההודעה הזו בחלון airodump-ng! המשמעות היא שלחיצת היד נרשמה והסיסמה נמצאת בידי ההאקר, בצורה כזו או אחרת.

ללחוץ ↵ היכנסו. אתה רואה איך aireplay-ng שולח את החבילות, ותוך כמה רגעים אתה אמור לראות את ההודעה הזו בחלון airodump-ng! המשמעות היא שלחיצת היד נרשמה והסיסמה נמצאת בידי ההאקר, בצורה כזו או אחרת. - אתה יכול לסגור את החלון aireplay-ng וללחוץ Ctrl+ג. במסוף של airodump-ng, כדי להפסיק לנטר את הרשת, אך אל תעשה זאת עדיין, במקרה שתזדקק למידע מאוחר יותר.

- מנקודה זו ואילך, התהליך הוא לחלוטין בין המחשב שלך לבין אותם ארבעה קבצים בשולחן העבודה. מבין אלה, .cap חשוב במיוחד.

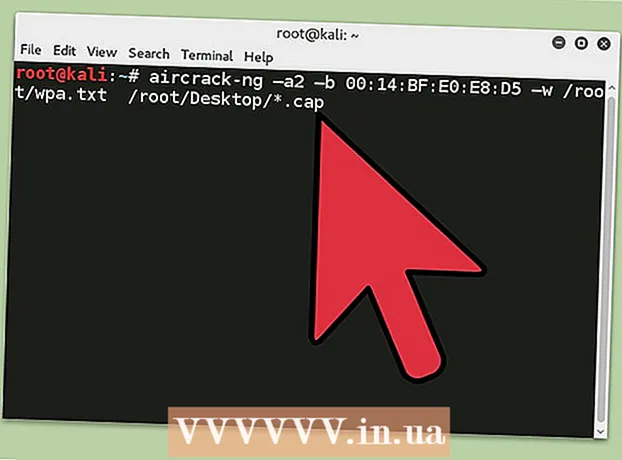

פתח מסוף חדש. הקלד את הפקודה: airrack-ng -a2 -b [נתב bssid] -w [נתיב לרשימת מילים] / root/Desktop/*.cap

פתח מסוף חדש. הקלד את הפקודה: airrack-ng -a2 -b [נתב bssid] -w [נתיב לרשימת מילים] / root/Desktop/*.cap- -a משמשת בשיטת ה- crack לפיצוח לחיצת היד, השיטה 2 = WPA.

- -b מייצג BSSID; החלף את [הנתב bssid] ל- BSSID של הנתב היעד, כגון 00: 14: BF: E0: E8: D5.

- -W מייצג מילון מונחים; החלף את [נתיב לרשימת מילים] בנתיב לרשימת מילים שהורדת. לדוגמה, יש לך "wpa.txt" בתיקיית השורש. לפיכך "/ root / Desktop / *".

- .cap הוא הנתיב לקובץ .cap עם הסיסמה; הכוכבית ( *) היא תו כללי בלינוקס, ובהנחה שאין קבצי כובע אחרים בשולחן העבודה שלך, זה אמור לעבוד בסדר כמו שהוא.

- מטלה שלמה נראית כך: אוויר-נג –a2 –b 00: 14: BF: E0: E8: D5 –w /root/wpa.txt /root/Desktop/*.cap.

- המתן עד ש- airrack-ng יתחיל בתהליך פיצוח הסיסמה. עם זאת, זה יסדוק את הסיסמה רק אם הסיסמה נמצאת במילון שבחרת. לפעמים זה לא המקרה. אם כן, אתה יכול לברך את הבעלים על כך שהרשת שלו "בלתי חדירה", כמובן רק לאחר שתנסה כל רשימת מילים שהאקר עשוי להשתמש בה או ליצור!

אזהרות

- פריצת ה- Wi-Fi של מישהו ללא רשות נחשבת כמעשה או פשע בלתי חוקיים ברוב המדינות. הדרכה זו מיועדת לביצוע בדיקת חדירה (פריצה בכדי להפוך רשת לבטוחה יותר) ושימוש ברשת ובנתב משלך.

צרכים

- התקנה מוצלחת של קאלי לינוקס (שכנראה כבר ביצעתם).

- מתאם אלחוטי המתאים למצב הזרקה / צג

- מילון מונחים לנסות "לפצח" את סיסמת לחיצת היד ברגע שהיא מבוצעת