מְחַבֵּר:

Judy Howell

תאריך הבריאה:

26 יולי 2021

תאריך עדכון:

1 יולי 2024

תוֹכֶן

האם אתה מודאג מאבטחת הרשת שלך או של מישהו אחר? אבטחת הנתב שלך מפני פולשים לא רצויים הוא אחד היסודות של רשת מאובטחת. אחד הכלים הבסיסיים למשימה זו הוא Nmap או Mapper Network. תוכנית זו סורקת יעד ומדווחת אילו יציאות פתוחות ואילו סגורות. מומחי אבטחה משתמשים בתוכנית זו לבדיקת אבטחת הרשת.

לדרוך

שיטה 1 מתוך 2: עם Zenmap

הורד את מתקין ה- Nmap. תוכלו להוריד זאת בחינם מאתר היזם. מומלץ מאוד להוריד אותו ישירות מהמפתח כדי למנוע וירוסים או קבצים מזויפים. חבילת ההתקנה של Nmap כוללת את Zenmap, הממשק הגרפי ל- Nmap שמקל על מתחילים לבצע סריקות מבלי ללמוד פקודות.

הורד את מתקין ה- Nmap. תוכלו להוריד זאת בחינם מאתר היזם. מומלץ מאוד להוריד אותו ישירות מהמפתח כדי למנוע וירוסים או קבצים מזויפים. חבילת ההתקנה של Nmap כוללת את Zenmap, הממשק הגרפי ל- Nmap שמקל על מתחילים לבצע סריקות מבלי ללמוד פקודות. - תוכנית Zenmap זמינה עבור Windows, Linux ו- Mac OS X. באתר Nmap תוכלו למצוא קבצי התקנה לכל מערכות ההפעלה.

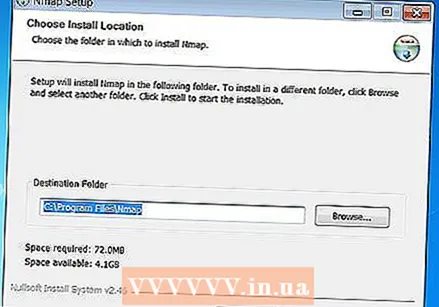

התקן את Nmap. לאחר השלמת ההורדה, הפעל את המתקין. תישאל אילו רכיבים ברצונך להתקין. כדי לנצל את Nmap באופן מלא, עליך לוודא שכולם נבדקים. Nmap לא תתקין תוכנות פרסום או תוכנות ריגול.

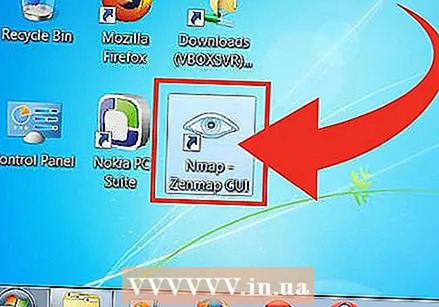

התקן את Nmap. לאחר השלמת ההורדה, הפעל את המתקין. תישאל אילו רכיבים ברצונך להתקין. כדי לנצל את Nmap באופן מלא, עליך לוודא שכולם נבדקים. Nmap לא תתקין תוכנות פרסום או תוכנות ריגול.  הפעל את תוכנית ה- Nmap GUI Zenmap. אם השארת את ההגדרות כברירת מחדל במהלך ההתקנה, אתה אמור לראות סמל בשולחן העבודה שלך. אם לא, בדוק בתפריט התחל. פתיחת Zenmap תפעיל את התוכנית.

הפעל את תוכנית ה- Nmap GUI Zenmap. אם השארת את ההגדרות כברירת מחדל במהלך ההתקנה, אתה אמור לראות סמל בשולחן העבודה שלך. אם לא, בדוק בתפריט התחל. פתיחת Zenmap תפעיל את התוכנית.  הזן את היעד לסריקה. תוכנית Zenmap הופכת את הסריקה לתהליך פשוט למדי. השלב הראשון בביצוע סריקה הוא בחירת קהל היעד שלך. ניתן להזין תחום (example.com), כתובת IP (127.0.0.1), כתובת רשת (192.168.1.0/24) או שילוב ביניהם.

הזן את היעד לסריקה. תוכנית Zenmap הופכת את הסריקה לתהליך פשוט למדי. השלב הראשון בביצוע סריקה הוא בחירת קהל היעד שלך. ניתן להזין תחום (example.com), כתובת IP (127.0.0.1), כתובת רשת (192.168.1.0/24) או שילוב ביניהם. - בהתאם לעוצמת הסריקה ולמטרתה, ביצוע סריקת Nmap עשוי להיות מנוגד לתנאי הספק של ספק שירותי האינטרנט ועלול להיראות חשוד. בדוק תמיד את החקיקה במדינתך ואת חוזה ספק האינטרנט שלך לפני ביצוע סריקת Nmap למטרות שאינן הרשת שלך.

בחר בפרופיל שלך. פרופילים הם קבוצות קבועות מראש של שינויים המשנים את מה שנסרק. הפרופילים מאפשרים לך לבחור במהירות סוגים שונים של סריקות מבלי להזין את הפרמטרים בשורת הפקודה. בחר את הפרופיל המתאים ביותר לצרכים שלך:

בחר בפרופיל שלך. פרופילים הם קבוצות קבועות מראש של שינויים המשנים את מה שנסרק. הפרופילים מאפשרים לך לבחור במהירות סוגים שונים של סריקות מבלי להזין את הפרמטרים בשורת הפקודה. בחר את הפרופיל המתאים ביותר לצרכים שלך: - סריקה אינטנסיבית - סריקה מקיפה. כולל זיהוי מערכת הפעלה, זיהוי גרסאות, סריקת סקריפטים, מסלול מעקב ותזמון סריקה אגרסיבי. זה נחשב ל"סריקה פולשנית ".

- סריקת פינג - סריקה זו מגלה אם היעדים מקוונים ללא יציאות סריקה.

- סריקה מהירה - זה מהיר יותר מסריקה רגילה עקב תזמון אגרסיבי ומכיוון שרק יציאות נבחרות נסרקות.

- סריקה רגילה - זו סריקת Nmap הרגילה ללא פרמטרים. זה יחזיר פינג ויציג יציאות פתוחות מהיעד.

לחץ על סרוק כדי להתחיל בסריקה. התוצאות הפעילות של הסריקה מוצגות בלשונית הפלט של Nmap. משך הסריקה תלוי בפרופיל הסריקה שתבחר, במרחק הפיזי ליעד ובתצורת הרשת של היעד.

לחץ על סרוק כדי להתחיל בסריקה. התוצאות הפעילות של הסריקה מוצגות בלשונית הפלט של Nmap. משך הסריקה תלוי בפרופיל הסריקה שתבחר, במרחק הפיזי ליעד ובתצורת הרשת של היעד.  קרא את התוצאות שלך. לאחר השלמת הסריקה, תראה את ההודעה "Nmap נעשה" בתחתית הכרטיסייה פלט Nmap. כעת תוכל להציג את התוצאות בהתאם לסוג הסריקה שביצעת. כל התוצאות מוצגות בכרטיסיית הפלט הראשית של Nmap, אך תוכל להשתמש בכרטיסיות האחרות למידע נוסף על נתונים ספציפיים.

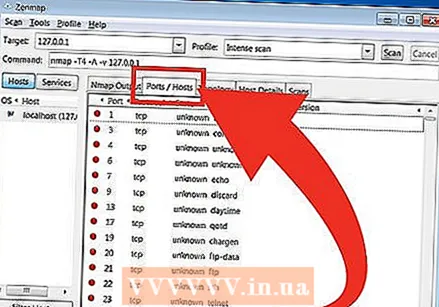

קרא את התוצאות שלך. לאחר השלמת הסריקה, תראה את ההודעה "Nmap נעשה" בתחתית הכרטיסייה פלט Nmap. כעת תוכל להציג את התוצאות בהתאם לסוג הסריקה שביצעת. כל התוצאות מוצגות בכרטיסיית הפלט הראשית של Nmap, אך תוכל להשתמש בכרטיסיות האחרות למידע נוסף על נתונים ספציפיים. - יציאות / מארחים - לשונית זו מציגה את תוצאות סריקת היציאה שלך, כולל השירותים של אותם יציאות.

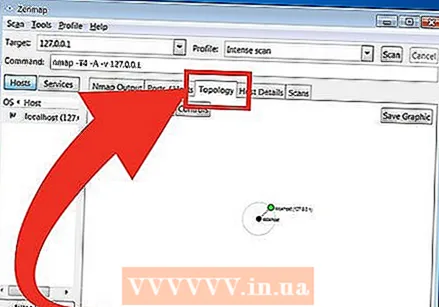

- טופולוגיה - זה מראה את מסלול העקיבה לסריקה שביצעת. כאן תוכלו לראות כמה כשות הנתונים שלכם מעבירים כדי להגיע ליעד.

- פרטי מארח - זה מכיל סקירה של המטרה שלך, המתקבלת באמצעות סריקות, כגון מספר היציאות, כתובות ה- IP, שמות המארח, מערכות ההפעלה וכו '.

- סריקות - כרטיסייה זו שומרת את עבודות הסריקות שביצעת בעבר. זה מאפשר לך לסרוק מחדש במהירות עם קבוצה מסוימת של פרמטרים.

- יציאות / מארחים - לשונית זו מציגה את תוצאות סריקת היציאה שלך, כולל השירותים של אותם יציאות.

שיטה 2 מתוך 2: שימוש בשורת הפקודה

- התקן את Nmap. לפני השימוש ב- Nmap, עליך להתקין את התוכנה כדי שתוכל להריץ אותה משורת הפקודה של מערכת ההפעלה שלך. Nmap הוא קטן וזמין ללא עלות מהמפתח. בצע את ההוראות שלהלן עבור מערכת ההפעלה שלך:

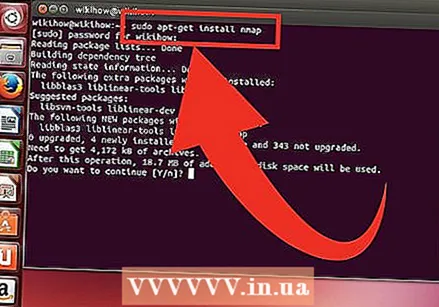

- לינוקס - הורד והתקן את Nmap מהמאגר שלך. Nmap זמין עבור מרבית מאגרי לינוקס. הפעל את הפקודה למטה בהתאם להפצה שלך:

- רד האט, פדורה, SUSE

סל"ד -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm (32 סיביות) או

סל"ד -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm (64 סיביות) - דביאן, אובונטו

sudo apt-get להתקין nmap

- רד האט, פדורה, SUSE

- חלונות - הורד את המתקין מ- Nmap. תוכלו להוריד זאת בחינם מאתר היזם. מומלץ מאוד להוריד ישירות מהמפתח כדי למנוע וירוסים או קבצים מזויפים. המתקין מאפשר להתקין במהירות את כלי שורת הפקודה של Nmap מבלי לחלץ אותם לתיקיה הנכונה.

- אם אינך רוצה את ממשק המשתמש הגרפי של Zenmap, תוכל לבטל את הסימון בתהליך ההתקנה.

- Mac OS X - הורד את קובץ תמונת הדיסק Nmap. ניתן להוריד זאת בחינם מאתר היזם. מומלץ מאוד להוריד ישירות מהמפתח כדי למנוע וירוסים או קבצים מזויפים. השתמש במתקין הכלול כדי להתקין את Nmap במערכת שלך. Nmap דורש OS X 10.6 ומעלה.

- לינוקס - הורד והתקן את Nmap מהמאגר שלך. Nmap זמין עבור מרבית מאגרי לינוקס. הפעל את הפקודה למטה בהתאם להפצה שלך:

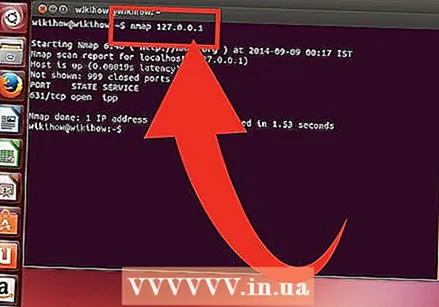

- פתח את שורת הפקודה. אתה מפעיל פקודות Nmap משורת הפקודה, והתוצאות מוצגות מתחת לפקודה. אתה יכול להשתמש במשתנים כדי לשנות את הסריקה. אתה יכול להפעיל את הסריקה מכל ספריה בשורת הפקודה.

- לינוקס - פתח את המסוף אם אתה משתמש בממשק משתמש להפצת לינוקס שלך. מיקום הטרמינל שונה בהתפלגות.

- חלונות - ניתן לגשת אליו על ידי לחיצה על מקש Windows + R והקלדת "cmd" בשדה ההפעלה. ב- Windows 8, לחץ על מקש Windows + X ובחר שורת פקודה מהתפריט. באפשרותך להריץ סריקת Nmap מתיקיה אחרת.

- Mac OS X - פתח את יישום Terminal בתיקיית המשנה Utility של תיקיית Applications.

- לינוקס - פתח את המסוף אם אתה משתמש בממשק משתמש להפצת לינוקס שלך. מיקום הטרמינל שונה בהתפלגות.

סרוק את שערי קהל היעד שלך. כדי לבצע סריקה רגילה, הקלד nmap target>. פעולה זו תעביר פינג למטרה ותסרוק את היציאות. זו סריקה שניתן לאתר בקלות. התוצאות מוצגות על המסך. ייתכן שיהיה עליך לגלול שוב כדי לראות את כל התוצאות.

סרוק את שערי קהל היעד שלך. כדי לבצע סריקה רגילה, הקלד nmap target>. פעולה זו תעביר פינג למטרה ותסרוק את היציאות. זו סריקה שניתן לאתר בקלות. התוצאות מוצגות על המסך. ייתכן שיהיה עליך לגלול שוב כדי לראות את כל התוצאות. - בהתאם לעוצמת הסריקה ולמטרתה, הפעלת סריקת Nmap עשויה להיות מנוגדת לתנאי הספק של ספק שירותי האינטרנט ועלולה להיראות חשודה. בדוק תמיד את החוקים בארצך ואת חוזה ספק האינטרנט שלך לפני שתפעיל סריקות Nmap ביעדים שאינם הרשת הביתית שלך.

הפעל סריקה מותאמת אישית. ניתן להשתמש במשתנים בשורת הפקודה כדי לשנות את פרמטרי הסריקה, וכתוצאה מכך תוצאות מפורטות יותר או פחות מפורטות. שינוי משתני הסריקה ישנה את עומק הסריקה. ניתן להוסיף מספר משתנים המופרדים על ידי רווח. הצב משתנים מול היעד: משתנה nmap> משתנה> יעד>

הפעל סריקה מותאמת אישית. ניתן להשתמש במשתנים בשורת הפקודה כדי לשנות את פרמטרי הסריקה, וכתוצאה מכך תוצאות מפורטות יותר או פחות מפורטות. שינוי משתני הסריקה ישנה את עומק הסריקה. ניתן להוסיף מספר משתנים המופרדים על ידי רווח. הצב משתנים מול היעד: משתנה nmap> משתנה> יעד> - -sS - זו סריקת התגנבות של SYN. זה מורגש פחות מסריקה רגילה, אך יכול להימשך זמן רב יותר. חומות אש מודרניות רבות יכולות לזהות סריקת –sS.

- -sn - זו סריקת פינג. זה מבטל סריקת יציאות ובודק רק אם המארח מחובר.

- -ו - זו סריקה של מערכת ההפעלה. הסריקה תנסה לקבוע את מערכת ההפעלה היעד.

- -א - משתנה זה משתמש בכמה מהסריקות הנפוצות ביותר: זיהוי מערכת הפעלה, זיהוי גרסאות, סריקת סקריפט ועקוב אחר מסלול.

- -F - פעולה זו מפעילה מצב מהיר ומצמצמת את מספר היציאות הנסרקות.

- -v - זה מציג מידע נוסף בתוצאות שלך, מה שהופך אותם לקלים יותר לקריאה.

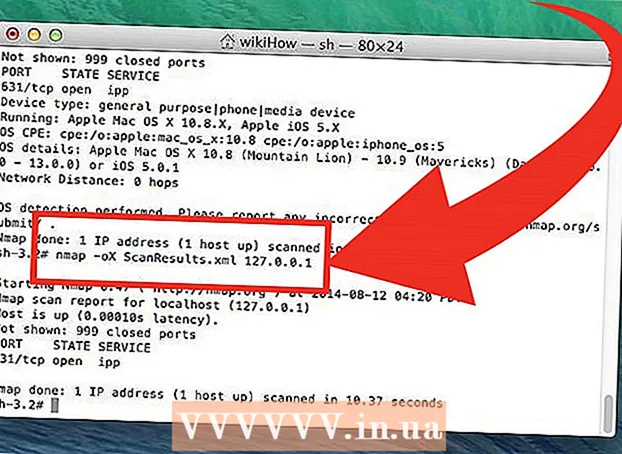

הפעל את הסריקה לקובץ XML. באפשרותך להעביר את תוצאות הסריקה לקובץ XML לקריאה קלה בכל דפדפן אינטרנט. לשם כך, אתה צריך את המשתנה -שׁוֹר כמו גם מתן שם קובץ לקובץ ה- XML החדש. פקודה מלאה עשויה להיראות כמו nmap –oX Scan Results.xml יעד>.

הפעל את הסריקה לקובץ XML. באפשרותך להעביר את תוצאות הסריקה לקובץ XML לקריאה קלה בכל דפדפן אינטרנט. לשם כך, אתה צריך את המשתנה -שׁוֹר כמו גם מתן שם קובץ לקובץ ה- XML החדש. פקודה מלאה עשויה להיראות כמו nmap –oX Scan Results.xml יעד>. - קובץ ה- XML יישמר במקום העבודה הנוכחי שלך.

טיפים

- היעד לא מגיב? מקם את הפרמטר "-P0" לאחר הסריקה. זה יאלץ את Nmap להתחיל בסריקה גם אם התוכנית חושבת שהיעד אינו קיים. זה שימושי אם המחשב חסום על ידי חומת אש.

- תוהה איך הסריקה עוברת? בזמן הסריקה, לחץ על מקש הרווח או על מקש כלשהו כדי להציג את התקדמות ה- Nmap.

- אם נראה שהסריקה שלך אורכת לנצח (עשרים דקות ומעלה), הוסף את הפרמטר "-F" לפקודה כך ש- Nmap יסרוק רק את היציאות הנפוצות ביותר.

אזהרות

אם לעתים קרובות אתה מבצע סריקות Nmap, זכור כי ספק שירותי האינטרנט שלך (ספק שירותי אינטרנט) עשוי לשאול שאלות. חלק מספקי האינטרנט סורקים באופן קבוע אחר תעבורת Nmap, ו- Nmap אינו בדיוק הכלי הכי לא פולשני. Nmap הוא כלי ידוע מאוד המשמש את האקרים, אז אולי תצטרך להסביר.

- וודא שאתה מורשה לסרוק את היעד! סריקת www.whitehouse.gov רק מבקשת צרות. אם אתה רוצה לסרוק יעד, נסה scanme.nmap.org. זהו מחשב בדיקה, שהוקם על ידי מחבר Nmap, החופשי לסריקה ללא כל בעיה.