תוֹכֶן

- צעדים

- חלק 1 מתוך 4: היכונו לפריצת Wi-Fi

- חלק 2 מתוך 4: פריצת Wi-Fi

- חלק 3 מתוך 4: השתמש ב- Aircrack-Ng במחשבים שאינם מעבד GPU

- חלק 4 מתוך 4: השתמש בהתקפות Deauth כדי לכפות לחיצת יד

- טיפים

- אזהרות

מאמר זה יראה לך כיצד לפרוץ סיסמת רשת WPA או WPA2 באמצעות Kali Linux.

צעדים

חלק 1 מתוך 4: היכונו לפריצת Wi-Fi

1 בדוק את התנאים של פריצת Wi-Fi חוקית. ברוב המדינות, פריצה לרשת WPA או WPA2 מקובלת רק אם הרשת שייכת לך או למישהו שנתן לך הרשאה לפרוץ.

1 בדוק את התנאים של פריצת Wi-Fi חוקית. ברוב המדינות, פריצה לרשת WPA או WPA2 מקובלת רק אם הרשת שייכת לך או למישהו שנתן לך הרשאה לפרוץ. - רשתות פריצה שאינן עומדות בקריטריונים לעיל אינן חוקיות ועלולות להוות עבירה פלילית.

2 הורד את תמונת הדיסק של Kali Linux. Kali Linux הוא הכלי המתאים ביותר לפיצוח WPA ו- WPA2. ניתן להוריד את תמונת ההתקנה של Kali Linux (ISO) על ידי ביצוע השלבים הבאים:

2 הורד את תמונת הדיסק של Kali Linux. Kali Linux הוא הכלי המתאים ביותר לפיצוח WPA ו- WPA2. ניתן להוריד את תמונת ההתקנה של Kali Linux (ISO) על ידי ביצוע השלבים הבאים: - עבור אל https://www.kali.org/downloads/ בדפדפן מחשב.

- ללחוץ HTTP ליד הגירסה של Kali שבה אתה רוצה להשתמש.

- המתן לסיום ההורדה.

3 הכנס את כרטיס ה- USB למחשב שלך. לשם כך, יש צורך בכונן הבזק מסוג USB של 4 ג'יגה -בתים לפחות.

3 הכנס את כרטיס ה- USB למחשב שלך. לשם כך, יש צורך בכונן הבזק מסוג USB של 4 ג'יגה -בתים לפחות.  4 הפוך את כונן הבזק מסוג USB לאתחול. זה נדרש על מנת להשתמש במקל ה- USB כמיקום ההתקנה.

4 הפוך את כונן הבזק מסוג USB לאתחול. זה נדרש על מנת להשתמש במקל ה- USB כמיקום ההתקנה. - תוכל גם להשתמש ב- Mac לשלב זה.

5 העבר את קובץ ה- ISO של Kali Linux למקל ה- USB שלך. פתח את כונן הבזק מסוג USB ולאחר מכן גרור את קובץ ה- ISO של Kali Linux שהורד לחלון הכונן.

5 העבר את קובץ ה- ISO של Kali Linux למקל ה- USB שלך. פתח את כונן הבזק מסוג USB ולאחר מכן גרור את קובץ ה- ISO של Kali Linux שהורד לחלון הכונן. - לאחר השלמת תהליך ההעברה, אין לנתק את התקן האחסון USB מהמחשב.

6 התקן את Kali Linux. כדי להתקין את Kali Linux במחשב שלך, בצע את הפעולות הבאות:

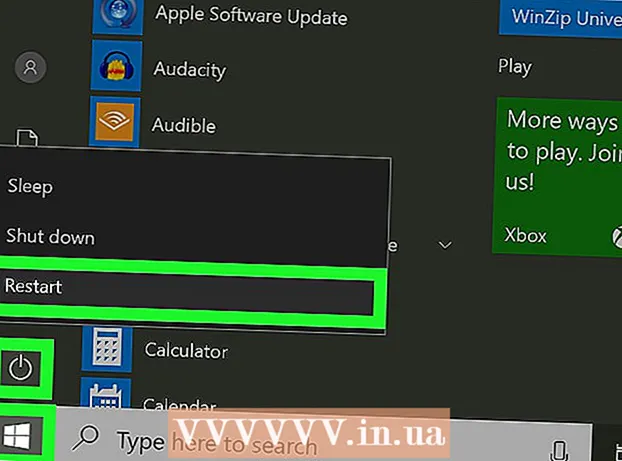

6 התקן את Kali Linux. כדי להתקין את Kali Linux במחשב שלך, בצע את הפעולות הבאות: - הפעל מחדש את מחשב Windows שלך.

- היכנס לתפריט ה- BIOS.

- הגדר את המחשב שלך כדי להתחיל ממקל USB. לשם כך, מצא את סעיף אפשרויות האתחול, בחר את שם כונן ה- USB והעבר אותו לראש הרשימה.

- שמור ויצא ולאחר מכן המתן עד להופעת חלון ההתקנה של Kali Linux (ייתכן שיהיה עליך להפעיל מחדש את המחשב שוב).

- עקוב אחר ההוראות להתקנת Kali Linux.

7 קנה מתאם Wi-Fi התומך במצב ניטור. ניתן למצוא מתאמי Wi-Fi בחנויות חומרה מקוונות או חומרי מחשב. מתאם ה- Wi-Fi חייב לתמוך במצב ניטור (RFMON), אחרת לא תוכל לפרוץ לרשת.

7 קנה מתאם Wi-Fi התומך במצב ניטור. ניתן למצוא מתאמי Wi-Fi בחנויות חומרה מקוונות או חומרי מחשב. מתאם ה- Wi-Fi חייב לתמוך במצב ניטור (RFMON), אחרת לא תוכל לפרוץ לרשת. - במחשבים רבים יש מתאמי Wi-Fi מובנים מסוג RFMON, לכן הקפד לנסות את ארבעת השלבים הראשונים בחלק הבא לפני הרכישה.

- אם אתה משתמש ב- Kali Linux במכונה וירטואלית, תזדקק למתאם Wi-Fi ללא קשר לכרטיס המחשב.

8 היכנס ל- Kali Linux כשורש. הזן את שם המשתמש והסיסמה שלך כדי להיכנס.

8 היכנס ל- Kali Linux כשורש. הזן את שם המשתמש והסיסמה שלך כדי להיכנס. - במהלך הליך הפריצה, יהיה עליך להיות בחשבון השורש בכל עת.

9 חבר את מתאם ה- Wi-Fi למחשב Kali Linux שלך. לאחר רגע, הכרטיס יתחיל להוריד ולהתקין מנהלי התקנים. כשתתבקש, בצע את ההוראות שעל המסך כדי להשלים את ההתקנה. לאחר השלמת שלב זה, תוכל להתחיל לפצח את הרשת שנבחרה.

9 חבר את מתאם ה- Wi-Fi למחשב Kali Linux שלך. לאחר רגע, הכרטיס יתחיל להוריד ולהתקין מנהלי התקנים. כשתתבקש, בצע את ההוראות שעל המסך כדי להשלים את ההתקנה. לאחר השלמת שלב זה, תוכל להתחיל לפצח את הרשת שנבחרה. - אם כבר הגדרת את הכרטיס במחשב שלך, עדיין יהיה עליך להגדיר אותו עבור Kali Linux על ידי חיבורו מחדש.

- ככלל, פשוט חיבור הכרטיס למחשב יהיה מספיק כדי להגדיר אותו.

חלק 2 מתוך 4: פריצת Wi-Fi

1 פתח את הטרמינל במכשיר Kali Linux שלך. מצא ולחץ על סמל יישום הטרמינל, הדומה לריבוע שחור עם שלטי "> _" לבנים.

1 פתח את הטרמינל במכשיר Kali Linux שלך. מצא ולחץ על סמל יישום הטרמינל, הדומה לריבוע שחור עם שלטי "> _" לבנים. - או פשוט ללחוץ Alt+Ctrl+טלפתיחת טרמינל.

2 הזן את פקודת ההתקנה של Aircrack-ng. הזן את הפקודה הבאה ולחץ הזן:

2 הזן את פקודת ההתקנה של Aircrack-ng. הזן את הפקודה הבאה ולחץ הזן: sudo apt-get להתקין aircrack-ng

3 הזן את הסיסמה שלך כאשר תתבקש. הזן את הסיסמה שלך כדי להיכנס למחשב ולחץ הזן... זה ייתן הרשאות שורש לכל פקודה המבוצעת במסוף.

3 הזן את הסיסמה שלך כאשר תתבקש. הזן את הסיסמה שלך כדי להיכנס למחשב ולחץ הזן... זה ייתן הרשאות שורש לכל פקודה המבוצעת במסוף. - אם תפתח חלון מסוף נוסף (עליו יידונו בהמשך המאמר), יהיה עליך להריץ פקודות עם הקידומת סודו ו / או הזן מחדש את הסיסמה.

4 התקן את Aircrack-ng. כשתתבקש, לחץ על יולאחר מכן המתן עד שהתוכנית תסיים את ההתקנה.

4 התקן את Aircrack-ng. כשתתבקש, לחץ על יולאחר מכן המתן עד שהתוכנית תסיים את ההתקנה.  5 אפשר airmon-ng. הזן את הפקודה הבאה ולחץ הזן.

5 אפשר airmon-ng. הזן את הפקודה הבאה ולחץ הזן. airmon-ng

6 מצא את שם מערכת הניטור. תוכלו למצוא אותו בעמודה "ממשק".

6 מצא את שם מערכת הניטור. תוכלו למצוא אותו בעמודה "ממשק". - אם אתה פורץ לרשת משלך, יש לקרוא לה "wlan0".

- אם אינך רואה את שם מערכת הניטור, מתאם ה- Wi-Fi שלך אינו תומך במצב ניטור.

7 התחל לעקוב אחר הרשת שלך. לשם כך, הזן את הפקודה הבאה ולחץ הזן:

7 התחל לעקוב אחר הרשת שלך. לשם כך, הזן את הפקודה הבאה ולחץ הזן: airmon-ng התחל wlan0

- החלף את "wlan0" בשם רשת היעד אם יש לה שם אחר.

8 הפעל את ממשק מצב הצג. הזן את הפקודה הבאה:

8 הפעל את ממשק מצב הצג. הזן את הפקודה הבאה: iwconfig

9 לסיים את כל התהליכים המעידים על שגיאות. במקרים מסוימים, מתאם ה- Wi-Fi עלול להתנגש עם שירותי הפעלה במחשב. סיים תהליכים אלה על ידי הזנת הפקודה הבאה:

9 לסיים את כל התהליכים המעידים על שגיאות. במקרים מסוימים, מתאם ה- Wi-Fi עלול להתנגש עם שירותי הפעלה במחשב. סיים תהליכים אלה על ידי הזנת הפקודה הבאה: לבדוק airmon-ng להרוג

10 סקור את שם ממשק הניטור. בדרך כלל הוא יקרא "mon0" או "wlan0mon".

10 סקור את שם ממשק הניטור. בדרך כלל הוא יקרא "mon0" או "wlan0mon".  11 הנח את המחשב להאזין לכל הנתבים השכנים. כדי לקבל רשימה של כל הנתבים בטווח, הזן את הפקודה הבאה:

11 הנח את המחשב להאזין לכל הנתבים השכנים. כדי לקבל רשימה של כל הנתבים בטווח, הזן את הפקודה הבאה: airodump-ng mon0

- החלף את "mon0" בשם ממשק הניטור מהשלב הקודם.

12 מצא את הנתב שברצונך לפרוץ. תראה שם בסוף כל שורת טקסט. מצא את השם השייך לרשת שברצונך לפרוץ.

12 מצא את הנתב שברצונך לפרוץ. תראה שם בסוף כל שורת טקסט. מצא את השם השייך לרשת שברצונך לפרוץ.  13 וודא שהנתב משתמש באבטחת WPA או WPA2. אם אתה רואה את "WPA" או "WPA2" ישירות משמאל לשם הרשת, המשך לקרוא. אחרת, זה לא יעבוד לפרוץ את הרשת.

13 וודא שהנתב משתמש באבטחת WPA או WPA2. אם אתה רואה את "WPA" או "WPA2" ישירות משמאל לשם הרשת, המשך לקרוא. אחרת, זה לא יעבוד לפרוץ את הרשת.  14 רשום את כתובת ה- MAC ואת מספר הערוץ של הנתב. מידע זה נמצא משמאל לשם הרשת:

14 רשום את כתובת ה- MAC ואת מספר הערוץ של הנתב. מידע זה נמצא משמאל לשם הרשת: - כתובת ה- MAC היא מחרוזת המספרים בקצה השמאלי ביותר של שורת הנתב.

- ערוץ הוא המספר (למשל 0, 1, 2 וכן הלאה) משמאל לתג WPA או WPA2.

15 עקוב אחר הרשת שנבחרה כדי לקבל לחיצת יד. לחיצת יד מתרחשת כאשר התקן מתחבר לרשת (למשל, כאשר מחשב מתחבר לנתב). הזן את הקוד הבא וודא שרכיבי הפקודה הנדרשים יוחלפו בנתוני הרשת שלך:

15 עקוב אחר הרשת שנבחרה כדי לקבל לחיצת יד. לחיצת יד מתרחשת כאשר התקן מתחבר לרשת (למשל, כאשר מחשב מתחבר לנתב). הזן את הקוד הבא וודא שרכיבי הפקודה הנדרשים יוחלפו בנתוני הרשת שלך: ערוץ airodump -ng -c -bssid MAC -w / root / Desktop / mon0

- החלף את "הערוץ" במספר הערוץ שמצאת בשלב הקודם.

- החלף את "MAC" בכתובת ה- MAC שמצאת בשלב הקודם.

- זכור להחליף את "mon0" בשם הממשק שלך.

- כתובת לדוגמא:

airodump -ng -c 3 --bssid 1C: 1C: 1E: C1: AB: C1 -w / root / Desktop / wlan0mon

16 המתן עד לחיצת היד שתופיע. ברגע שתראה שורה שתויגה "לחיצת יד WPA:" ואחריה כתובת MAC בפינה השמאלית העליונה של המסך, תוכל להמשיך בפריצה.

16 המתן עד לחיצת היד שתופיע. ברגע שתראה שורה שתויגה "לחיצת יד WPA:" ואחריה כתובת MAC בפינה השמאלית העליונה של המסך, תוכל להמשיך בפריצה. - אם אינך רוצה לחכות, תוכל לכפות את לחיצת היד באמצעות התקפת deauth.

17 צא מ- airodump-ng ופתח את שולחן העבודה שלך. לחץ על Ctrl+גכדי לצאת ולאחר מכן אתר את קובץ ".cap" בשולחן העבודה של המחשב שלך.

17 צא מ- airodump-ng ופתח את שולחן העבודה שלך. לחץ על Ctrl+גכדי לצאת ולאחר מכן אתר את קובץ ".cap" בשולחן העבודה של המחשב שלך.  18 שנה את שם הקובץ ".כובע". למרות שזה לא נחוץ, זה יקל על המשך העבודה. הזן את הפקודה הבאה כדי לשנות את השם, והחליף את "שם" בשם כל קובץ:

18 שנה את שם הקובץ ".כובע". למרות שזה לא נחוץ, זה יקל על המשך העבודה. הזן את הפקודה הבאה כדי לשנות את השם, והחליף את "שם" בשם כל קובץ: mv ./-01.cap name.cap

- אם קובץ ".cap" אינו נקרא "-01.cap", החלף את "-01.cap" בשם שיש לקובץ ".cap".

19 המר את הקובץ פורמט ".Cap" ל- ".hccapx". ניתן לעשות זאת באמצעות ממיר Kali Linux. הזן את הפקודה הבאה, הקפד להחליף את "שם" בשם הקובץ שלך:

19 המר את הקובץ פורמט ".Cap" ל- ".hccapx". ניתן לעשות זאת באמצעות ממיר Kali Linux. הזן את הפקודה הבאה, הקפד להחליף את "שם" בשם הקובץ שלך: cap2hccapx.bin name.cap name.hccapx

- לחלופין, תוכל לעבור אל https://hashcat.net/cap2hccapx/ ולהעלות את קובץ .cap לממיר על ידי לחיצה על עיון ובחירת הקובץ שלך.לאחר הורדת הקובץ, לחץ על "המר" כדי להמיר אותו ולאחר מכן הורד אותו שוב לשולחן העבודה שלך לפני שתמשיך.

20 התקן את na-hashcat. זהו השירות בו תשתמש כדי לפצח את הסיסמה שלך. הזן את הפקודות הבאות לפי הסדר:

20 התקן את na-hashcat. זהו השירות בו תשתמש כדי לפצח את הסיסמה שלך. הזן את הפקודות הבאות לפי הסדר: שיבוט sudo git https://github.com/brannondorsey/naive-hashcat cd naive-hashcat curl -L -o dicts/rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/ rockyou.txt

- אם למחשב שלך אין GPU, יהיה עליך להשתמש ב- airrack-ng ..

21 הפעל נאיבי-hashcat. עם סיום ההתקנה, הזן את הפקודה הבאה (הקפד להחליף את כל ההפניות ל"שם "בשם קובץ" .cap "שלך):

21 הפעל נאיבי-hashcat. עם סיום ההתקנה, הזן את הפקודה הבאה (הקפד להחליף את כל ההפניות ל"שם "בשם קובץ" .cap "שלך): HASH_FILE = name.hccapx POT_FILE = name.pot HASH_TYPE = 2500 ./naive-hashcat.sh

22 המתן עד שסיסמת הרשת תיסדק. לאחר שתסדק את הסיסמה, המחרוזת שלה תתווסף לקובץ "name.pot" הממוקם בספריית "naive-hashcat". המילה או הביטוי אחרי המעי הגס האחרון בשורה זו תהיה הסיסמה.

22 המתן עד שסיסמת הרשת תיסדק. לאחר שתסדק את הסיסמה, המחרוזת שלה תתווסף לקובץ "name.pot" הממוקם בספריית "naive-hashcat". המילה או הביטוי אחרי המעי הגס האחרון בשורה זו תהיה הסיסמה. - פיצוח סיסמה יכול להימשך בין מספר שעות למספר חודשים.

חלק 3 מתוך 4: השתמש ב- Aircrack-Ng במחשבים שאינם מעבד GPU

1 הורד את קובץ המילון. קובץ המילון הנפוץ ביותר הוא "Rock You". הורד אותו על ידי הזנת הפקודה הבאה:

1 הורד את קובץ המילון. קובץ המילון הנפוץ ביותר הוא "Rock You". הורד אותו על ידי הזנת הפקודה הבאה: curl -L -o rockyou.txt https://github.com/brannondorsey/naive-hashcat/releases/download/data/rockyou.txt

- שים לב כי aircrack-ng לא תוכל לפצח סיסמת WPA או WPA2 אם הסיסמה אינה נמצאת ברשימת המילים.

2 אמור ל- aircrack-ng להתחיל לפצח את הסיסמה. הזן את הפקודה הבאה, הקפד לכלול את פרטי הרשת הדרושים:

2 אמור ל- aircrack-ng להתחיל לפצח את הסיסמה. הזן את הפקודה הבאה, הקפד לכלול את פרטי הרשת הדרושים: aircrack -ng -a2 -b MAC -w rockyou.txt name.cap

- אם במקום רשת WPA2 אתה סדוק רשת WPA, החלף את "-a2" ב- -א.

- החלף את "MAC" בכתובת ה- MAC שמצאת בסעיף הקודם.

- החלף את "שם" בשם של קובץ ".cap".

3 המתן עד שהמסוף יציג את התוצאות. אם אתה רואה את הכותרת "מפתח שנמצא!" (נמצא המפתח), כך ש- airrack-ng מצא את הסיסמה. הסיסמה תוצג בסוגריים מימין לכותרת "KEY FOUND!".

3 המתן עד שהמסוף יציג את התוצאות. אם אתה רואה את הכותרת "מפתח שנמצא!" (נמצא המפתח), כך ש- airrack-ng מצא את הסיסמה. הסיסמה תוצג בסוגריים מימין לכותרת "KEY FOUND!".

חלק 4 מתוך 4: השתמש בהתקפות Deauth כדי לכפות לחיצת יד

- 1 גלה מה עושה מתקפת החסרונות. התקפות Deauth שולחות חבילות אימות אי -זדוניות לנתב שאתה פורץ, וגורמות לאינטרנט לצאת למצב לא מקוון ומבקש מהמשתמש להיכנס שוב. לאחר הכניסה של המשתמש, תיירט את לחיצת היד.

2 עקוב אחר הרשת שלך. הזן את הפקודה הבאה, וציין היכן אתה זקוק למידע על הרשת שלך:

2 עקוב אחר הרשת שלך. הזן את הפקודה הבאה, וציין היכן אתה זקוק למידע על הרשת שלך: ערוץ airodump -ng -c -bssid MAC

- לדוגמה:

airodump -ng -c 1 -BSID 9C: 5C: 8E: C9: AB: C0

- לדוגמה:

3 המתן שמישהו יתחבר לרשת. לאחר שתראה שתי כתובות MAC אחת ליד השנייה (ולצידן מחרוזת טקסט עם שם היצרן), תוכל להמשיך.

3 המתן שמישהו יתחבר לרשת. לאחר שתראה שתי כתובות MAC אחת ליד השנייה (ולצידן מחרוזת טקסט עם שם היצרן), תוכל להמשיך. - זה מצביע על כך שהלקוח (לדוגמה, מחשב) מחובר כעת לרשת.

4 פתח חלון טרמינל חדש. לשם כך, אתה יכול פשוט ללחוץ Alt+Ctrl+ט... ודא ש- airodump-ng עדיין פועל בחלון הטרמינל הרקע.

4 פתח חלון טרמינל חדש. לשם כך, אתה יכול פשוט ללחוץ Alt+Ctrl+ט... ודא ש- airodump-ng עדיין פועל בחלון הטרמינל הרקע.  5 שלח את חבילות deauth. הזן את הפקודה הבאה, החלף את פרטי הרשת שלך:

5 שלח את חבילות deauth. הזן את הפקודה הבאה, החלף את פרטי הרשת שלך: airplay -ng -0 2 -a MAC1 -c MAC2 mon0

- המספר "2" אחראי למספר המנות שנשלחו. אתה יכול להגדיל או להקטין את המספר הזה, אך זכור כי שליחת יותר משתי מנות עלולה להציג הפרת אבטחה ניכרת.

- החלף את "MAC1" בכתובת ה- MAC השמאלית ביותר בתחתית חלון הרקע של הטרמינל.

- החלף את "MAC2" בכתובת ה- MAC הימנית ביותר בתחתית חלון הרקע של הטרמינל.

- זכור להחליף את "mon0" בשם הממשק שמצאת כאשר המחשב חיפש נתבים.

- פקודה לדוגמה נראית כך:

airplay -ng -0 3 -a 9C: 5C: 8E: C9: AB: C0 -c 64: BC: 0C: 48: 97: F7 mon0

6 פתח שוב את חלון הטרמינל המקורי. חזור לחלון הטרמינל ברקע כשתסיים לשלוח מנות deauth.

6 פתח שוב את חלון הטרמינל המקורי. חזור לחלון הטרמינל ברקע כשתסיים לשלוח מנות deauth.  7 מצא לחיצת יד. כאשר אתה רואה את תג לחיצת היד: WPA ואת הכתובת שלצידו, תוכל להתחיל לפרוץ את הרשת.

7 מצא לחיצת יד. כאשר אתה רואה את תג לחיצת היד: WPA ואת הכתובת שלצידו, תוכל להתחיל לפרוץ את הרשת.

טיפים

- שימוש בשיטה זו כדי לבדוק את נקודות התורפה שלך ברשת ה- Wi-Fi שלך לפני הפעלת השרת היא דרך טובה להכין את המערכת להתקפות כאלה.

אזהרות

- ברוב המדינות, זה לא חוקי לפרוץ לרשת ה- Wi-Fi של מישהו ללא אישור. בצע את השלבים לעיל רק ברשת שבבעלותך או שיש לה הסכמה לבדיקה.

- שליחת יותר משתי מנות deauth עלולה לקרוס את מחשב המטרה ולהעלות חשדות.